Uno dei top trend di malware negli ultimi mesi è stata la crescita stellare del cryptomining malware. Tra le diverse criptovalute, il malware più̀ importante utilizzato per attività̀ illegali di mining è Monero, una cripto valuta che può̀ essere minata vantaggiosamente su hardware commodity come i pc portatili e le workstation.

Inoltre, un trend correlato che è stato osservato di recente è il malware di movimento laterale che, come suggerisce il nome, si sposta tra i dispositivi per eseguire i suoi carichi in una varietà̀ di modi differenti. Questo malware, utilizzato in attacchi come WannaCry, NotPetya e BadRabbit, utilizza tecniche come la crittografia del disco fisso tramite ransomware, implementando al contempo i miner Monero.

Dal momento che Darktrace identifica sistematicamente i tentativi di cryptomining non appena si presentano in una rete, possiamo stimare quanto un cybercriminale ha guadagnato da un’infezione di un miner Monero di movimento laterale individuata da Darktrace.

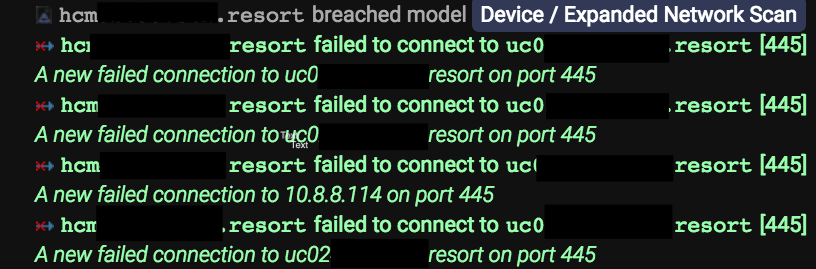

Il mese scorso, il dispositivo di un cliente – che chiameremo paziente zero – è stato infettato da un miner Monero. Dopo un breve periodo, il paziente zero ha iniziato a cercare unità SMB accessibili, analizzando la rete interna per dispositivi sulla porta 445. Considerando che il dispositivo non aveva mai effettuato attività̀ di scansione di rete in precedenza, Darktrace ha segnalato il processo come una scansione di rete insolita e una numerazione SMB anomala:

La scansione di rete (i nomi del dispositivo sono stati omessi)

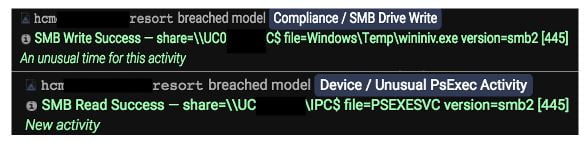

Una volta che il paziente zero aveva identificato unità SMB IPC$, ADMIN$ o C$ accessibili, ha trasferito un eseguibile nell’unità. Dopo il trasferimento del file, il malware ha utilizzato PsExec per connettersi al dispositivo ed eseguire il software maligno. Poiché́ il paziente zero non aveva effettuato alcuna scrittura di unità SMB e non aveva mai utilizzato PsExec con questa modalità̀, sono stati immediatamente generati degli alert:

Movimento laterale (i nomi del dispositivo sono stati omessi)

Diffusione e contenimento

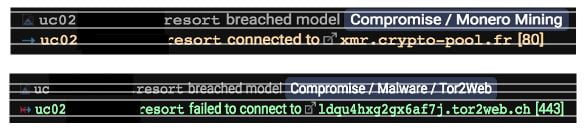

Il dispositivo ormai infettato ha iniziato il mining di Monero e ha tentato di comunicare su Tor2Web con i server Command & Control (C2):

Traffico C2 (i nomi del dispositivo sono stati omessi)

Utilizzando Darktrace, il team di security ha identificato l’infezione in pochi minuti e ha determinato la sua estensione completa in meno di un’ora. Nel giro di tre ore dal rilevamento iniziale, il security team ha eseguito uno script di pulizia sulla rete che ha fermato la diffusione.

Stime dei ricavi

Abbiamo stimato i ricavi ipotetici di questo specifico attacco. Per rendere meno rilevabile l’attività̀ di mining, attualmente alcuni malware di mining di Monero applicano restrizioni sia al numero dei thread che è possibile utilizzare che alla capacità massima di uso della CPU. Come risultato, abbiamo stimato i dati seguenti sulla base dello scenario peggiore.

Sappiamo che sono state infettate 300 macchine e che i miner di Monero sono stati in funzione per circa 4 ore.

La profittabilità̀ del mining viene comunemente misurata nella quantità̀ di hash calcolati al secondo per CPU core o GPU. Questo numero, conosciuto come hash per secondo (H/S), può̀ cambiare a seconda dell’hardware utilizzato. Un numero comune all’estremità̀ inferiore della scala per H/S su una singola CPU è 20 H/S per l’algoritmo CryptoNight utilizzato per il mining di Monero.

Le GPU, più̀ efficienti per l’algoritmo CrytpoNight, possono rendere dalle 2 alle 3 volte in più̀ e oltre rispetto al valore H/S delle CPU. Continuando con l’ipotesi peggiore, presumeremo che tutti i dispositivi infettati avessero solo 2 CPU core e nessuna GPU, per cui una singola macchina infettata aveva una resa di 40 H/S. Questo ci porta al seguente calcolo: 300 dispositivi infetti x 40 H/S = 12000 H/S.

Uno strumento di calcolo dei profitti derivati da mining di Monero ha prodotto i seguenti risultati: con un valore di Monero di $202.43 al momento dell’infezione (non calcolando i costi dell’elettricità̀), il criminale avrebbe guadagnato circa $15.85 in 24 ore. Dato che il miner ha funzionato per sole 4 ore, il ricavo risultante sarebbe stato di soli $2.64. Quindi come si può̀ definire redditizio?

È una questione di numeri

Le operazioni di mining di criptovalute sono progettate per durare mesi, non ore. Se questa infezione fosse passata inosservata, il criminale avrebbe guadagnato $15.85 al giorno, o $475.62 al mese. Inoltre, le vittime con reti più̀ ampie hanno meno probabilità̀ di notare l’infezione. E gli attacchi che diffondono questo genere di malware sono spesso di natura indiscriminata, per cui spesso colpiscono migliaia di organizzazioni contemporaneamente, rendendoli in grado di generare profitti per molto più̀ di mezzo dollaro.

Max Heinemeyer, Director of Threat Hunting, Darktrace

Lascia un commento